IPv6网络安全现状分析

来源:本站 作者: 发表于:2020.09.17 269浏览

一、IPv6攻击态势概览

1.热点态势

随着当前IPv6的普及,IPv6相关的攻击也呈现上升态势。第一起有记录的IPv6 DDoS攻击事件发生在2018年3月,此次攻击涉及了1900个IPv6地址。此后在IPv6环境下利用漏洞的攻击行为也被陆续捕获到。通过对捕获到的相关数据分析得知,目前大部分IPv6环境下的攻击所使用的漏洞都是应用层漏洞,与IPv4攻击的目标相同,暂时还未发现针对IPv6自身协议漏洞的攻击。

本文通过对IPv4环境下的远程漏洞研究发现,大多数漏洞都存在于传输层和应用层,与网络层协议无关。因此攻击者几乎没有付出代价就可以轻易地转换战场,直接使用IPv4环境下的攻击载荷就可以在IPv6环境下进行漏洞利用。

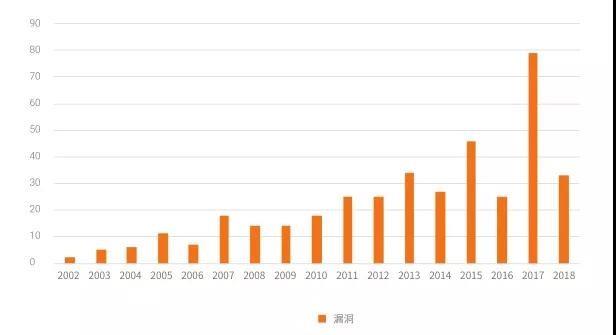

通过对CVE漏洞库中的漏洞进行研究发现,按CVE标号计算截至2019年IPv6相关协议族的漏洞共389个,整体占比很低。这些漏洞主要分布在Linux内核、Linux发行版本系统、Windows等系统,tcpdump、Wireshark等应用程序和Juniper、Cisco、Huawei路由器等硬件产品。Linux中出现的漏洞主要集中在IPv6的实现上,出现频次比较高的模块是IPv6的分片模块,Cisco上的漏洞主要在Cisco IOS上。从漏洞涉及模块来看,IPv6 snooping模块上出现的问题比较多,tcpdump在4.9.2前版本中的IPv6 routing header parser模块以及IPv6 mobility中也连续爆出了一系列漏洞。

图1按年份来看IPv6相关漏洞数

图1按年份来看IPv6相关漏洞数

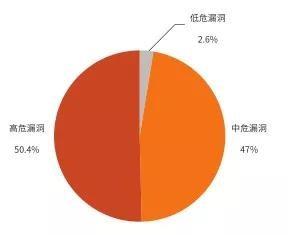

其中CVSS小于3的低危漏洞占2.6%,介于3-7的中危漏洞占47.0%,大于7的高危漏洞占50.4%。

图2 IPv6相关漏洞的危害占比情况

图2 IPv6相关漏洞的危害占比情况

2.重要观点

观点一:2010年后,IPv6相关漏洞总体呈现攀升趋势,高危漏洞占比较高,值得持续关注。

观点二:在IPv6环境中,目前观测到的攻击主要是对传输层和应用层漏洞的利用。

观点三:当前IPv6网络环境中,安全威胁主要集中在僵木蠕相关攻击,以及面向Web服务和Web框架类的攻击。

观点四:运营商、教育机构、事业单位和政府的IPv6应用较为广泛,遭受到的攻击也最多。

二、IPv6攻击中的热点类型

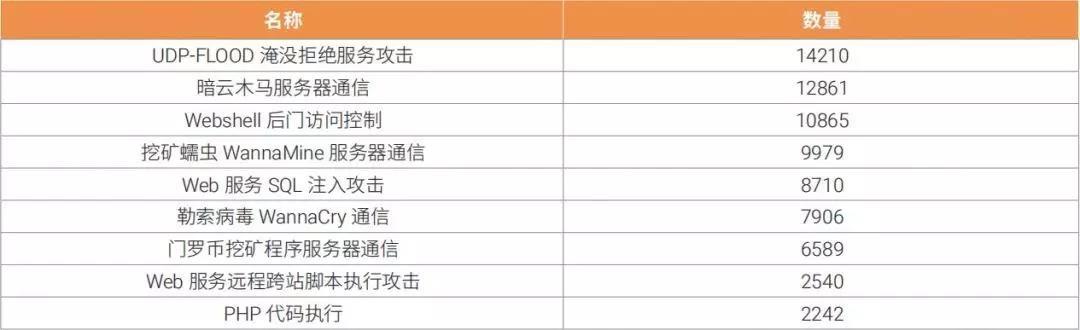

据2019年上半年的观察,在IPv6环境下共出现186种不同的攻击告警信息。图3中列出的是告警数量TOP 10的攻击类型。

图3 IPv6攻击中的TOP 10告警类型

图3 IPv6攻击中的TOP 10告警类型

从日志信息看出,IPv6环境中的攻击大量针对的是网络层,传输层和应用层的漏洞。黑客利用一些互联网中比较流行的攻击手段,例如拒绝服务、Webshell攻击和僵尸网络通信,其中影响最大的还是僵木蠕相关攻击。

针对图3中的僵木蠕攻击,将攻击内容与IPv4的攻击对比分析后,发现在IPv6和IPv4网络环境中,僵尸网络通信采用的方式基本相同,比如“挖矿蠕虫WannaMine连接DNS服务器通信”,都是对域名“iron.tenchier.com”发起链接请求。

三、IPv6攻击中的行业分布

为了能够更加清楚地认识IPv6在国内部署、使用的情况,本文从不同行业来观察IPv6的情况。图4中表示了在不同行业中监控到的单位个数。其中的企业部分,包括了国有企业和大型私企。

图4 IPv6攻击中的地域分布

图4 IPv6攻击中的地域分布

从整体的IPv6告警分布看,排名前四为运营商、教育机构、事业单位和政府,其中运营商告警总量占47%,教育行业占40%,事业单位占6%,政府占3%,其他行业应用IPv6只占据很小的一部分。在2018年国家推出《推进互联网协议第六版(IPv6)规模部署行动计划》后,IPv6就一直由政府主导。国家单位、事业单位、政府部门在快速推进应用的同时也更容易遭受IPv6环境下的网络攻击;运营商作为网络运营的基础实施和建设单位,支撑IPv6基础建设,是攻击者的重点目标之一;而对于教育行业来说,尤其是各大院校,也容易成为攻击者的重点目标。

四、IPv6攻击中的地域分布

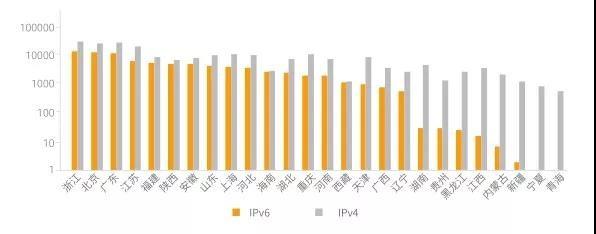

2019年上半年,我国多省观测到使用IPv6地址进行的攻击行为,涉及攻击类型167种,覆盖20多个省份。数量分布如下图所示(IPv4告警数据量进行了900:1的比例收缩):

图5 IPv6与IPv4地址各省受攻击情况

图5 IPv6与IPv4地址各省受攻击情况

上图的横坐标代表不同省份,纵坐标代表告警数量。从各省节点IPv6监控情况看,广东、北京、浙江等地大范围受到IPv6地址范围的攻击。这几个地区的院校单位大量采用IPv6地址。图5给出了2019上半年IPv4与IPv6的告警数量对比概览。由于IPv4告警数量很多,本文将IPv4告警数量进行了900:1的比例收缩后,再与IPv6的告警数量做对比。图5看出,IPv6和IPv4环境中的告警数量整体分布基本保持一致。

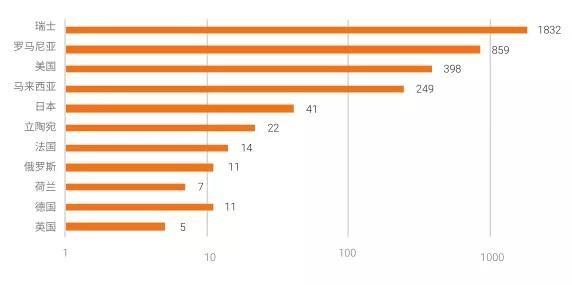

通过分析可知:已有一些黑客和攻击组织开始使用IPv6进行攻击,未来有可能成为大规模攻击的风险。上图反映了各省市已经开始建设IPv6基础设施,并且均不同程度遭受到攻击。2019年上半年,来自国外的攻击具体分布情况如图6所示,占据前四位的国家是瑞士(53.2%),罗马尼亚(20%),美国(11.2%),马来西亚(7.2%),其他国家相对占比较少,占比3.2%。结合Akamai公司IPv6采用情况可视化结果以及2017年度的IPv6报告,可以发现告警数量排名前四的国家在国内IPv6覆盖度上均在全球名列前40,其中,美国排名第2(48%),马来西亚排名第6(39.3%),瑞士排名第23(21.7%),罗马尼亚排名第37(13.1%)。

图6 IPv6攻击源位于国外的告警分布

图6 IPv6攻击源位于国外的告警分布

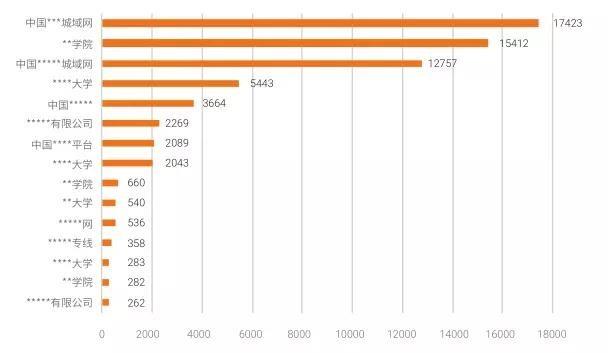

在国内,从攻击目标行业分布来看,目标IP集中于运营商,高校及大型跨国企业,分布如下图所示。

图7国内目的地址分布

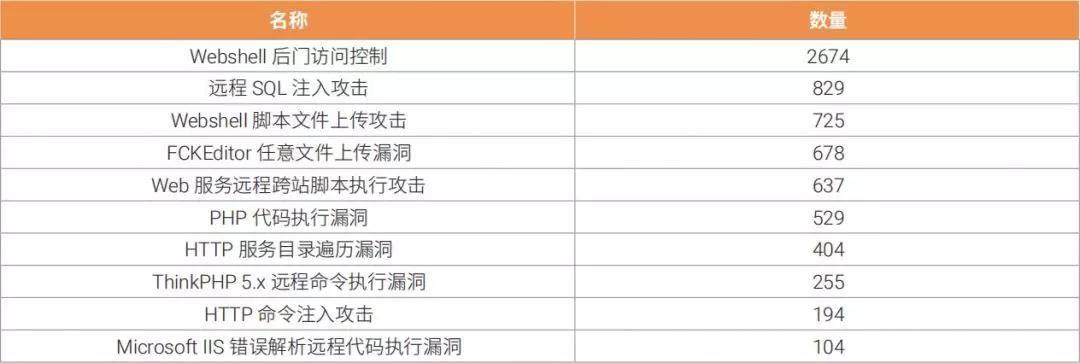

从上图看,目标位于运营商城域网IPv6日志的情况要明显多于其他的单位,占日志量的54.4%,超过一半。其次是一些高校和大型企业的日志信息。从攻击目标单位数量来看,高校是最多的,这和各大高校较早推进IPv6建设有关。这些高校总共受到54种不同的攻击,其中Top10分布如下。从中可以看出,在IPv6环境下,攻击者针对高校的攻击,往往是面向Web服务和数据库服务,企图获取服务器权限和进行远程命令执行,危害高校的Web服务安全和数据安全。

图8攻击目标为高校的Top10攻击事件

图8攻击目标为高校的Top10攻击事件

大型互联网厂商攻击事件情况与高校类似,Web服务和数据库服务也是攻击的重点。

图9攻击目标为互联网厂商攻击事件Top5

图9攻击目标为互联网厂商攻击事件Top5

下图给出了一些高校中基于IPv6的告警情况,其横坐标表示的是不同高校,纵坐标表示告警次数。

图10攻击源位于高校的告警情况

图10攻击源位于高校的告警情况

下面以某学院为例,分析一下针对高校中采用的攻击手法。

图11某学院中的攻击源告警情况

图11某学院中的攻击源告警情况

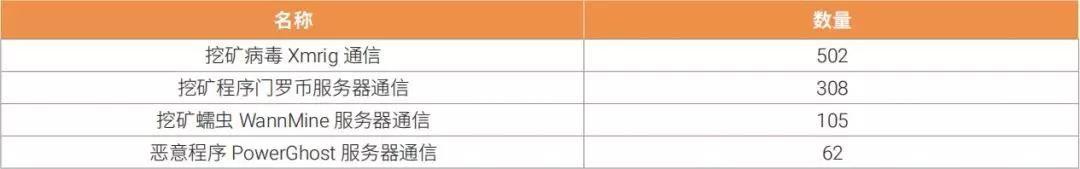

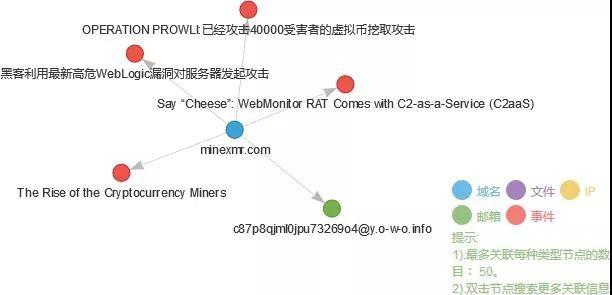

从上图可以看出,该学院的告警主要源自于恶意程序与外部通信连接行为,攻击源往往是受感染主机。IPv6环境下的僵木蠕攻击主要集中于挖矿行为。比如门罗币挖矿主要通过“minexmr.com”和“minergate.com”等地址与服务器通信连接。而这些服务地址已经由绿盟情报平台给出详细关联分析:

图12门罗币挖矿相关情报

图12门罗币挖矿相关情报

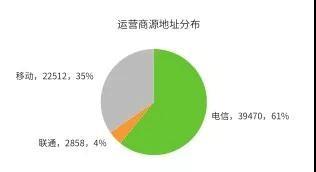

攻击源地址位于三大运营商的情况如下图所示。从节点监控结果来看,攻击事件主要集中于僵木蠕攻击、Web服务及Web框架类攻击和暴力攻击等,和高校基本相同,不再赘述。运营商作为网络建设的推动者,在IPv6建设中起到关键作用。

图13攻击源位于运营商的告警数量分布

(作者:绿盟科技天枢实验室,绿盟科技威胁情报中心;来源:《信息安全与通信保密》)